تقرير خطير.. كيف اخترقت ميليشيا الحوثي هواتف مئات القادة العسكريين في الشرق الأوسط؟

البوكس نيوز – رياضة – نتحدث اليوم حول تقرير خطير.. كيف اخترقت ميليشيا الحوثي هواتف مئات القادة العسكريين في الشرق الأوسط؟ والذي يثير الكثير من الاهتمام والجدل عبر مواقع التواصل الاجتماعي وكما سنتناول بالتفصيل حول تقرير خطير.. كيف اخترقت ميليشيا الحوثي هواتف مئات القادة العسكريين في الشرق الأوسط؟، وتعد هذا المقالة جزءًا من سلسلة المقالات التي ينشرها البوكس نيوز بشكل عام.

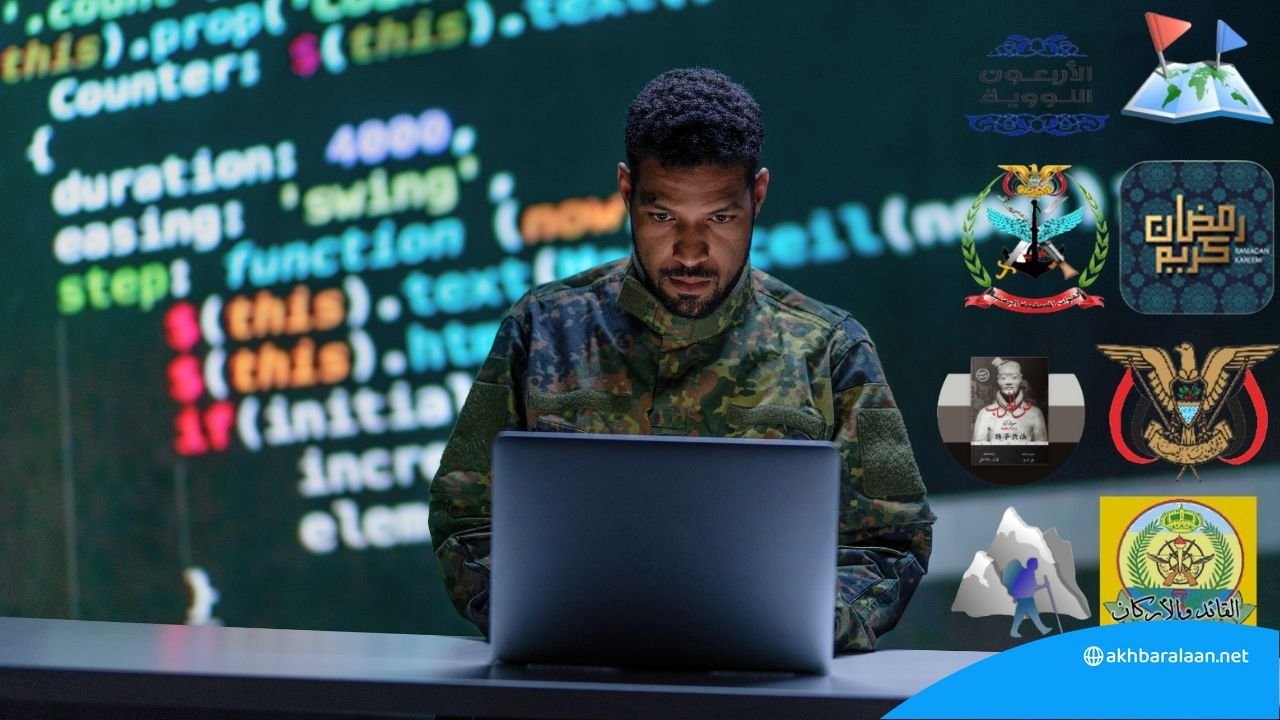

الهجمات الحوثية تستخدم في الغالب موضوعات عسكرية ودينية لجذب الضحايا

كشف تقرير لشركة “لوك آوت” (Lookout) الأمريكية المتخصصة في الأمن السيبراني، عن قيام شبكة قرصنة إلكترونية تابعة لجماعة الحوثي بالتنصت على هواتف القادة والضباط العسكريين في اليمن والشرق الأوسط.

ووفقا لتقرير الشركة، بدأت الحملة في أكتوبر/تشرين الأول 2019 وما زالت نشطة حتى الآن، وتستخدم الحملة في الغالب موضوعات عسكرية لجذب الضحايا، لكن باحثي لوك أوت لاحظوا أيضًا استخدام الدين وموضوعات أخرى.

وتعد اليمن والمملكة العربية السعودية ومصر وعمان من بين الدول التي استُهدفت جيوشها.

وفي تقرير صادر عن الشركة الأمريكية، قال باحثون في “لوك آوت” لأمن الهواتف المحمولة إن الجهة التابعة للحوثيين استخدمت برامج ضارة يشار إليها باسم (GuardZoo) وتتلخص مهمتها في جمع البيانات من الهواتف مثل الصور والمستندات والملفات المتعلقة بالمواقع المحددة.

قائمة عينات GuardZoo مع التواريخ والعناوين.

وتعزو شركة لوك أوت هذا النشاط إلى جهة تهديد يمنية متحالفة مع الحوثيين استناداً إلى إغراءات التطبيق وبيانات الطرد والاستهداف وموقع البنية التحتية للقيادة والسيطرة.

وفي حين لا تزال شركة Lookout تحلل البيانات بشكل نشط، فقد رصدت حتى الآن أكثر من 450 عنوان IP تنتمي إلى ضحايا يقعون في المقام الأول في اليمن والسعودية ومصر وعمان والإمارات وقطر وتركيا.

ويمكن لهذه البرامج الضارة جمع البيانات مثل الصور والمستندات وملفات البيانات الإحداثية المتعلقة بالمواقع المحددة والطرق والمسارات وموقع الجهاز والطراز وشركة الخدمة الخلوية وتكوين Wi-Fi.

يستخدم GuardZoo مواضيع عسكرية ودينية لجذب الضحايا.

ووفقا لمحققي “لوك اوت” يتم توزيعه عبر WhatsApp وWhatsApp Business والتنزيل المباشر من المتصفح ويمكنه تمكين الفاعل من نشر برامج ضارة إضافية على الجهاز المصاب.

قدرات ملحوظة

في أكتوبر 2022، اكتشف باحثو Lookout في البداية برنامج مراقبة لا يزال يُستخدم لاستهداف أفراد عسكريين من دول الشرق الأوسط.

يعتمد برنامج المراقبة، الذي أطلق عليه Lookout اسم GuardZoo، على برنامج تجسس أساسي يسمى Dendroid RAT، والذي كانت Lookout تحميه منذ ما قبل عام 2022.

أبلغت “لوك أوت” Google بهذه النتائج، وأكدت Google أنه بناءً على اكتشافها الحالي، لم يتم العثور على أي تطبيقات تحتوي على هذا البرنامج الضار على Google Play.

التحليل الفني

يعتمد GuardZoo على Dendroid RAT، وهو برنامج تجسسي تم تسريبه عبر الإنترنت في عام 2014. ومع ذلك، تم إجراء العديد من التغييرات على قاعدة التعليمات البرمجية من أجل إضافة وظائف جديدة وإزالة الوظائف غير المستخدمة.

لا يستخدم GuardZoo لوحة الويب PHP المسربة من Dendroid RAT للقيادة والتحكم ولكنه يستخدم بدلاً من ذلك واجهة خلفية جديدة تم إنشاؤها باستخدام ASP.NET.

بشكل افتراضي، يستخدم GuardZoo عنوانين C2، أحدهما أساسي: https://wwwgoogl.zapto[.]org والآخر احتياطي: https://somrasdc.ddns[.]net. يمكن لـ GuardZoo تلقي أكثر من 60 أمرًا من C2 معظمها حصري لـ Guardzoo ويضيفها الفاعل المهدد. فيما يلي قائمة بأوامر C2 البارزة ووظائفها.

قائمة الأوامر والوظائف C2.

بنية تحتية

تستخدم GuardZoo نفس نطاقات DNS الديناميكية لعمليات C2 منذ أكتوبر 2019. هذه النطاقات تحل محل عناوين IP المسجلة في يمن نت، والتي تتغير بانتظام.

تحتوي جميع الطلبات المقدمة إلى C2 على معلومات GET “UID”، وهو معرف فريد للضحية/العميل، و”Password”، وهي كلمة مرور للتحقق من صحة الطلب.

الأوامر الافتراضية لكل جهاز ضحية جديد.

عندما يبدأ تشغيله على جهاز مصاب، يتصل GuardZoo بـ C2 للحصول على الأوامر، وبشكل افتراضي، يرسل C2 الأوامر الأربعة التالية إلى كل عميل جديد:

- قم بتحميل جميع الملفات ذات الامتدادات KMZ، WPT، RTE وTRK التي تم إنشاؤها منذ 24 يونيو 2017.

- قم بضبط وقت الانتظار إلى 15 دقيقة في حالة حدوث خطأ أثناء المعالجة.

- تعطيل التسجيل المحلي

- قم بتحميل البيانات الوصفية (الاسم والحجم وتواريخ الإنشاء والتعديل) لجميع الملفات

ترتبط هذه الامتدادات بالخرائط ونظام تحديد المواقع العالمي (GPS) والعلامات التي توضح نقاط الطريق والطرق والمسارات.

يمكن لـ GuardZoo تحميل قائمة الملفات الموجودة على الجهاز

يتم الاتصال بـ C2 عبر HTTPS، ولكن البيانات داخل نص الطلب تكون بنص عادي، يستخدم خادم C2 شهادة HTTPS ذاتية التوقيع تحمل بصمة “51a35108b7a2c8d4a199d5c872927ee13d66b4a8”.

وعلى الرغم من أن عناوين URL تحتوي على امتداد “PHP” في مساراتها، فإن الواجهة الخلفية C2 يتم إنشاؤها في ASP.NET وتقديمها على IIS 10.

الاستهداف

تستخدم العينات الأقدم من GuardZoo من عامي 2019 و2020 طعومًا ذات مواضيع أوسع مثل “تحديد موقع هاتفك” و”مكافحة اللمس”.

تحتوي العينات الأحدث على طعوم عسكرية مثل “دستور القوات المسلحة” و”القائد والأركان” و”إعادة هيكلة القوات المسلحة الجديدة”.

تستخدم التطبيقات ذات الطابع العسكري أيضًا شعارات عسكرية من دول مختلفة مثل القوات المسلحة اليمنية وكلية القيادة والأركان للقوات المسلحة السعودية. كما أن هناك أيضًا طعوما ذات طابع ديني مثل تطبيق صلاة.

وفقًا لسجلات خادم C2، فإن عناوين IP للضحايا منتشرة في دول الشرق الأوسط.

وفقًا لسجلات خادم C2 غير المؤمنة التي يعود تاريخها إلى ديسمبر 2022، كان معظم الضحايا موجودين في اليمن والمملكة العربية السعودية ومصر. كما تم العثور على عدد قليل من الضحايا في عُمان والإمارات العربية المتحدة وتركيا وقطر.

قائمة البلدان وعدد الأجهزة الضحية الفريدة المشتقة من تحديد الموقع الجغرافي عبر IP ومعلومات شركة الهاتف المحمول التي تم الحصول عليها من سجلات خادم C2 غير المؤمنة ليوم واحد.

احتوت السجلات أيضًا على عناوين IP للأجهزة الضحية وتفاصيل شركة الاتصالات المحمولة الخاصة بها.

إن قاعدة التعليمات البرمجية للواجهة الخلفية C2 هي في الغالب باللغة الإنجليزية، باستثناء واجهة المستخدم والرسائل التي تكون باللغة العربية، فيما تكون لهجة النص العربي هي اللغة العربية الفصحى الحديثة وفقًا لمكون تحديد اللهجة في أدوات CAMeL ، فيما تم تعيين المنطقة الزمنية للمشروع على “Asia/Baghdad” والتي تتوافق مع GMT+3.

تم تعيين المنطقة الزمنية للمشروع على “آسيا/بغداد” وتم تسمية المشروع محليًا باسم “Project500”.

من جهته قال مدير أبحاث الاستخبارات الأمنية في شركة “لوك آوت” كريستوف هيبيسين “إن هذا يظهر كيف أن الهاتف المحمول كتهديد أصبح حقاً هدفاً إلكترونياً في كل صراع على وجه الأرض”. وأضاف “يبدو اليمن دائماً وكأنه مكان صغير، وغير متقدم للغاية، إذ لا تتوفر لديهم وسائل مهمة، غير أنهم تمكنوا من إنشاء هذا النوع من الأسلحة السيبرانية”.

الجدير بالذكر أنه كثيراً ما وجهت الحكومة الشرعية اتهامات للحوثيين بإنشاء شبكات تقنية للتجسس على القادة العسكريين والسياسيين في البلاد بواسطة خبراء يتبعون “الحرس الثوري” الإيراني و”حزب الله” اللبناني.

وفي نهاية مقالتنا إذا كان لديك أي اقتراحات أو ملاحظات حول الخبر، فلا تتردد في مرسلتنا، فنحن نقدر تعليقاتكم ونسعى جاهدين لتلبية احتياجاتكم وتطوير الموقع بما يتناسب مع تطلعاتكم ونشكرًكم علي زيارتكم لنا، ونتمنى لكم قضاء وقت ممتع ومفيد معنا.